سلام رفقا، امیدوارم که حالتون خوب باشه. من محمدم سرگروه تیم ParaSecurity، امروز میخوام توی این رایتاپ در باره آسیب پذیری که سطحش P3 بود و تریاژ شد و بخاطرش 400 دلار بانتی دادن بهمون و با تیمم کشف کردم براتون صحبت کنم. البته چون از تیم امنیتی اجازه نگرفتم اسم تارگت رو site.com در نظر میگیریم.

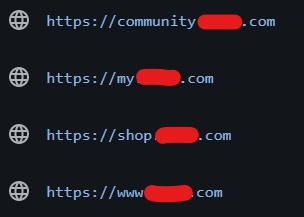

چیزی که کاملا روشنه برای ما، اینه که باید در قدم اول تارگت رو کاملا آنالیز کنیم و شروع به ریکان کنیم. که کارمون جلو بیوفته و راحتتر بتونیم به آسیبپذیری برسیم.

همونجوری که توی تصویر مشاهده کردید، ما 4 تا دامین بیشتر توی Scope نداریم

community.site.com

my.site.com

shop.site.com

www.site.comپس شروع کردم روی همینا کار کردن.

طبق فلو، به صورت چشمی شروع کردم سایت رو آنالیز کردن، که ببینم چه فیچرهایی داره. یه ایده به ذهنم اومد.

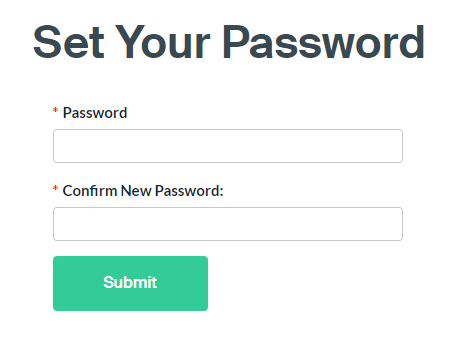

اونم این بود که برم یه اکانت توی سایت بسازم و درخواست Reset Password بدم ببینم میشه Account takeover انجام داد یا نه، خلاصه در خواست برای ریست پسورد دادم و لینک اومد به ایمیلم.

لینکی که اومده بود برام به این صورت بود.

https://www.site.com/SSO/ResetPassword.aspx?email=hacker20201jj@gmail.comاتفاقی که اینجا رخ داده بود این بود که، ایمیل نه به فرمت JWT تبدیل شده بود نه Base64، بلافاصله اومدم یه اکانت دیگه درست کردم و ایمیل جدید رو به جای ایمیل اکانت قبلی قرار دادم، بنظرتون چه اتفاقی افتاد ؟؟!

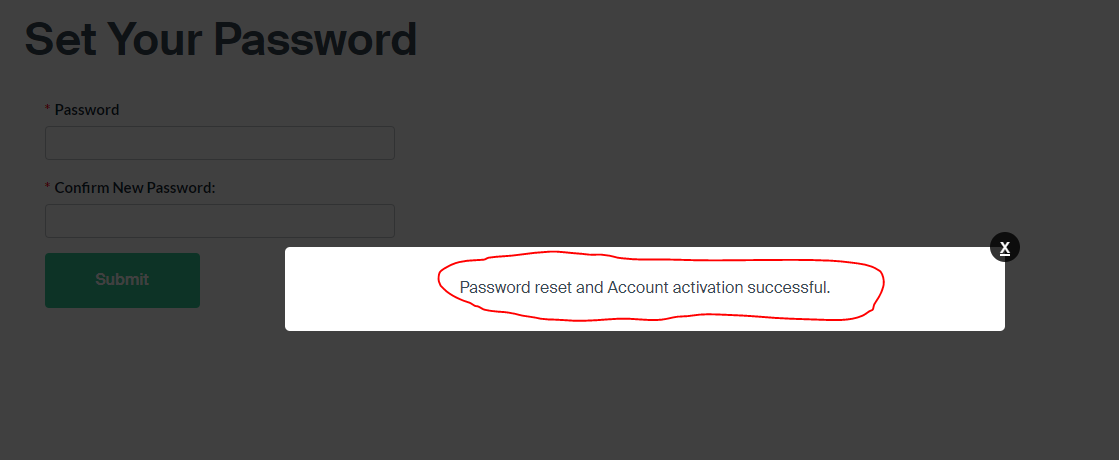

سریعا پسورد رو عوض کردم. ببینم میشه یا نه

خیلیییی این صحنه خفن و عالی بود، ولی متاسفانه زمانی که رفتم پسورد رو چک کنم میگفت یا یوزر یا پسورد اشتباهه، اینگار کلا اکانت خراب شده بود، این حرکت که جواب نداد.

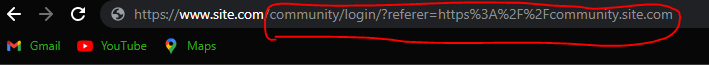

ولی زمانی که دامین www.community.site.com رو باز کردم، یه صفحه login و signup واسم باز شد. زمانی که به URL دقت کردم یه همچین چیزی اون بالا بود.

معمولا توی همچین شرایطی، سریع ذهن به سمت تست کردن Open Redirect میره.

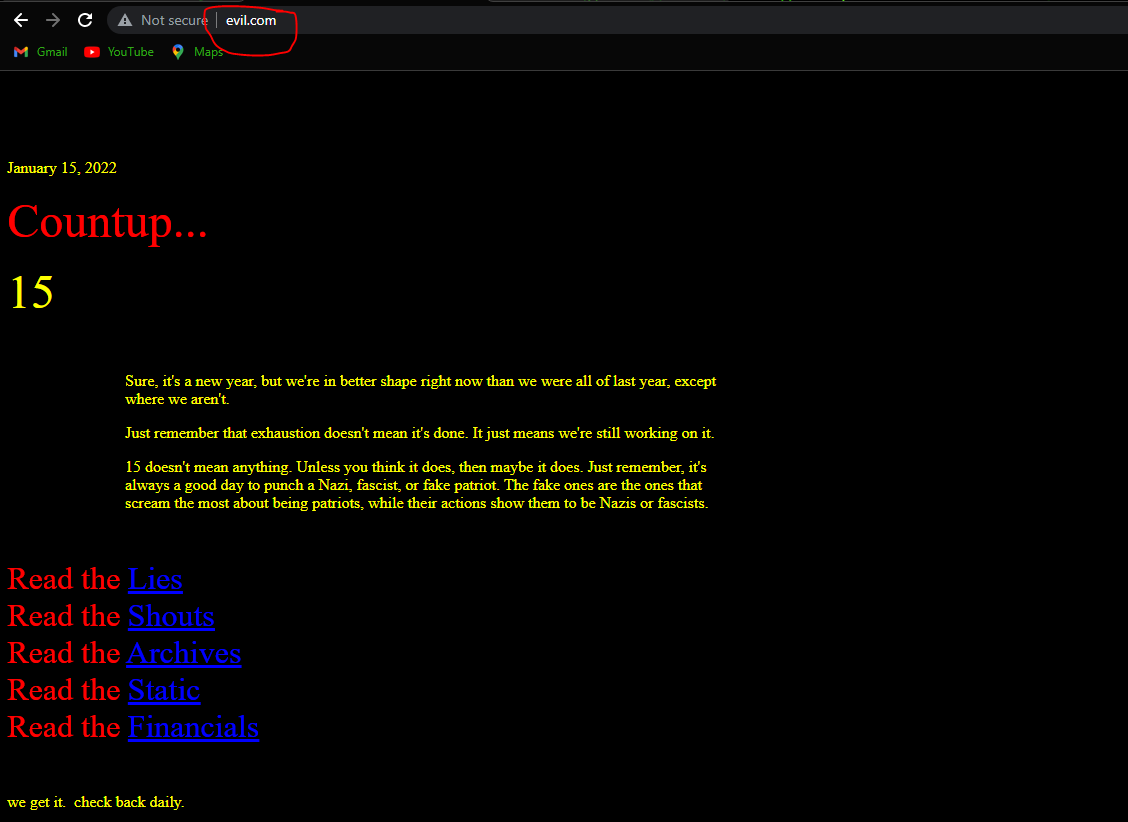

خیلی سریع اومدم اسم اصلی صفحه رو تغییر دادم به www.evil.com و زمانی که روی login کلیک کردم …….

Booooooom ریدارکت شد به صفحه مورد نظر، توی این شرایط هکر میتونه اطلاعات شخصی قربانی رو به سرقت ببره مخصوصا زمانی که توی صفحه لاگین هستش یا حتی SignUp چه موقع ورود چه موقع ثبت نام چون به هر حال اطلاعات اکانت دست هکر میوفته.

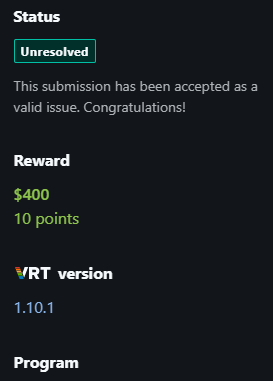

خلاصه داستان این شد که ، P3 گرفته شد و 400 بابتش بانتی دادن.

امیدوارم که از این پست خوشتون اومده باشه و براتون مفید بوده باشه و بتونید ازش استفاده کیند.

نکتههایی که من از این آسیبپذیری یاد گرفتم:

- همیشه تارگتتون رو آنالیز کنید و به دنبال Endpointها باشید

- تمام ایدههاتون رو روی تارگت پیاده سازی کنید چون باعث میشه به آسیبپذیریهای دیگهای دست پیدا کنید

- همیشه ریکان کنید و در مورد سایت اطلاعات کافی رو جمع کنید، چون باعث میشه کارتون بیوفته جلو

سفید را بشناس اما سیاه را هم نادیده نگیر !!!

عالی 👏👏👏

لطف داري مرسي .

خیلی قشنگ بود

آفرین

بازم رایتاپ بزار

یه سوال هم داشتم اینکه در این ریدایرکت اطلاعی هم از سایت اصلی به سمت evil می اومد؟

مثلا کوکی یا هر چیز دیگه ای؟

و اگر می اومد قابل استفاده و لاگین بود؟

سلام دوست عزیز ، خیلی لطف داری ، مرسی که وقت گذاشتی .

ببین اگر بشه با XSS ترکیبش کرد خیلی عالی میشه مخصوصا اگه HTTPOnly FLag فعال نباشه. تو این شرایط راحت میشه کوکی رو برداشت ، اما با این حرکت میشد ، اطلاعات کاربری رو به سرقت برد. مثل username . password . lastname . email و… که بازم با این اطلاعات میشه لاگین کرد و خطر ناکه.

عالی بود

عالی بود

سلام دوست عزیز ، خیلی لطف داری.

خیلی عالی دمت گرم ، فقط این قسمت رو متوجه نشدم

(خیلی سریع اومدم اسم اصلی صفحه رو تغییر دادم به http://www.evil.com و زمانی که روی login کلیک کردم)

منظورتون http://www.sit.com هستش که عوض کردین ؟

وبقیه مسیر مثل خودش بود ؟ یا اینکه….

سلام دوست عزیز ، خوشحالم که مفید واقع شده .

url اصلی که این بود https://www.site.com/community/login/?referer=https%3A%2F%2Fcommunity.com

من اومدم از = به بعد رو به http://www.evil.com تغییر دادم و ریدایرکت شد .

عالی موفق باشی، منم تازه شروع کردم امیدوارم بتونم زودتر اولین باگمو بزنم و بیام اینجا رایتاپشو بگم 🙂

سلام دوست عزیز ، خیلیم عالی ادامه بده. حتما میتونی

سلام مایل هستید با پلیس فتا همکاری کنید؟

اگر بله ایمیل بهم بدید تا بیشتر توضیح بدم.

سلام دوست عزیز ، خیر فعلا برنامه ای ندارم

خیلی خفن بود این رایتاپ ؛)

سلام دوست عزیز ، خوشحالم که مفید بوده براتون

سلام

مقاله خیلی جالبی بود

مقاله های دیگه شما رو از کجا باید پیدا کنم ؟

مرسی

سلام دوست عزیز ، خوشحالم ، مرسی که وقت گذاشتید و مطالعه کردید.

سلام

رایتاپ قشنگی بود

اگر لطف کنی یه رایتاپ خوب با توضیحات بیشتر در خصوص Cross-Origin Resource Sharing بنویسی عالی میشه

که اساسش رو متوجه بشیم در عمل چجوری هست این نوع آسیب پذیری و اکسپلویتش

امکانش هست بنویسی در این خصوص ؟

ممنون

سلام دوست عزیز ، بله. بزودی میزارم

رایتاپ خیلی باحالی بود آفرین

میشه در مورد ssrf هم یه رایتاپ بنویسی؟

سلام دوست عزیز ، خوشحالم که مفید بوده . بله حتما میزارم بزودی

سلام SSRF رو هم تست کردی رو این ENDPOINT ؟؟

سلام دوست عزیز ، آره دارم روش کار میکنم