سلام دوستان امیدوارم حالتون خوب باشه من محمدم بیست دو سه سالمه و حدودا سه ماه هانتیگ رو شروع کردم و تونستم در یه هفته هفده تا آسیبپذیری توی برنامههای خارجی کشف کنم. میخوام توی این پست این مسیری که توی این سه ماه طی کردم و رایت آپ اون آسیپپذیریهایی که کشف کردمو بنویسم.

همه چی از این توئیت شروع شد و منم دوره هانتیگ رو ثبت نام کردم

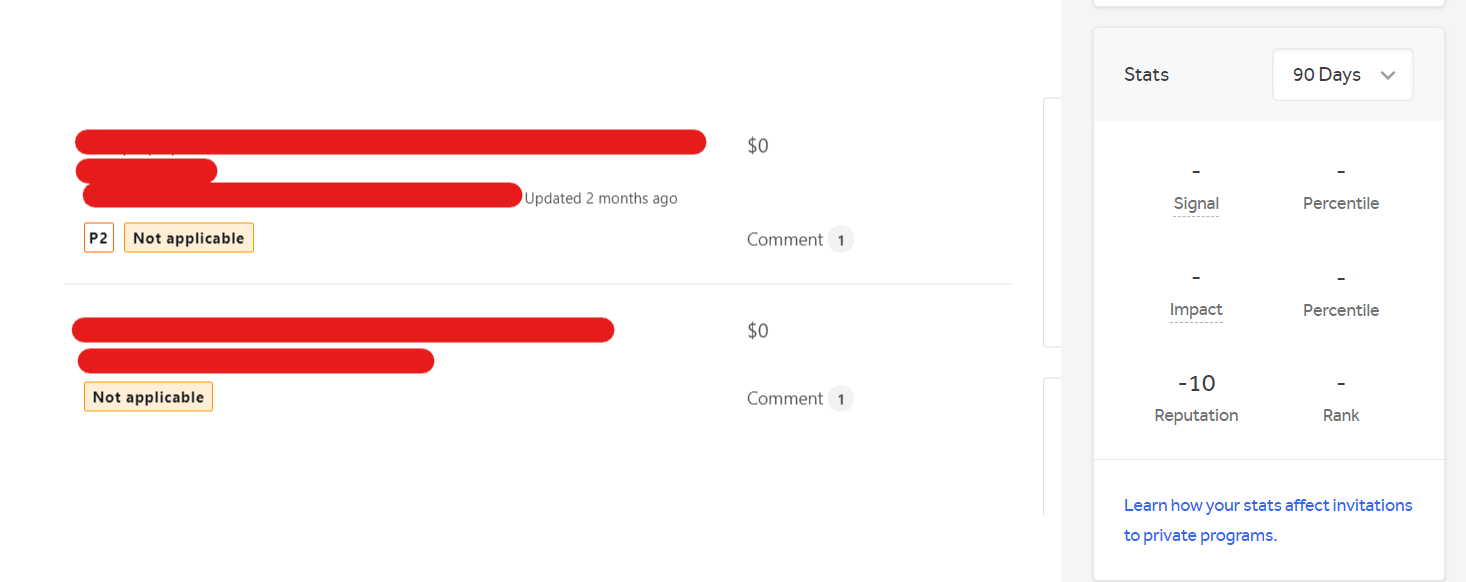

چند روز بعد از ثبت نام آقا یاشار فیلم های دوره OWASP رو بهمون داد و شروع کردم اوایل روزانه هشت الی ده ساعت وقت میذاشتم و تونستم توی یه هفته ویدیوهای دوره رو تمام کنم، من اون زمان آسیبپذیری های OWASP رو بلد نبودم ولی سعی کردم بعد از توضحیات یاشار همه چلنچهای کلاس رو بزنم برای حل کردنش سرچ میکردم بایپسهای مختلف و سناریوهای دیگه رو پیدا میکردم تست میکردم تا در نهایت بتونم چلنچ رو حل کنم. همون موقع یاشار یه توصیهای بهمون کرد مبنی بر اینکه خوندن رایت آپها و توئیت بقیه هانترا خیلی بهتون کمک میکنه تو این مسیر و منم هر روز از همون اوایل تمام رایت آپها و توئیتهای رو به صورت روزانه از سرور دیسکورد یاشار میخوندم و جزئی از برنامه روتینم شده بود. همونقدر که رایت آپ میخوندم، سعی میکردم مرحله به مرحله سنگینتر کار کنم بعد از اینکه برا بار دوم ویدیوهای دوره اوسپ رو دیدم و چلنچها رو تو سطح قابل قبولی زدم و درک کردم سناریوها رو رفتم روی چلنچهای PortSwigger اینجا من خیلی دنبال فقط Resolved کردن چلنچ ها نبودم و هدفمم این بود که بتونم سناریوهای که توی رایت آپ ها یاد گرفتم پیاده کنم، مثلا برای آسیبپذیری Remote Code Execution هدفم این بود که بتونم OOB بزنم یا بتونم DNS Exfiltration رو پیاده کنم بعد اینکه از نظر خودم نتیجه دلخواه رو گرفتم سعی کردم یکم رو برنامه های واقعی کار کنم و همشون N/A خورد و اکانت هکر وانمم منفی خورد.

یکم ناراحت شدم ولی سعی کردم ضعف خودمو پیدا کنم، بیشتر مطالعه و تمرین کنم و تا بتونم بلاخره یه آسیبپذیری درست ثبت کنم، و همون موقع به خودم قول دادم قبل شروع دوره هانتیگ داره یه آسیبپذیری تریاژ شده داشته باشم 🙂

بعد از موارد یاشار توی لایوهای توئیچ به این اشاره کرد که CTF خیلی میتونه برای افزایش مهارتتون بهتون کمک کنه و خب منم اول از یه اکانت Hack The Bax ساختم و سعی کردم ماشین هاشو حل کنم و خب تا یه حد قابل قبولی تونستم و این بهم اعتماد به نفس خوبی داد، در مورد زمانی که روی یادگیری میذارم بگم من کارم نصب اکتیو رادیو وایرلس هاست و به صورت پروژهای کار میکنم ، به طبع وقتی پروژه داشته باشم زمان کمتری میذارم و وقتی پروژه نداشته باشم وقت بیشتری برا اینکار میذارم ولی حتما رایت آپهای روزانه رو میخونم و مواردی که بایدو توی متدولوژیم اضافه میکنم.

بعد از اینکه یه مدت CTF زدم و متدولوژیم رو تا حدودی ساختم دوباره سعی کردم برم رو برنامه های واقعی کار کنم.

این دفعه هم باگ هام تریاژ نشد ولی نسبت به قبل پیشرفت کردم و N/A نخوردم، من یه دیدگاهی دارم که، اینجوری نیست که همون باگ های چند هزار دلاری بزنیم و سریع به اون نتیجه دلخواه برسیم، به قول یاشار باید توی این مسیر پیوسته و دائمی دانش فنی خودمون رو ارتقاء بدیم و اون موقع اس که به بانتی هم میشه رسید، و این به نظر من پیشرفت خوبی بود.

یه ماه مونده بود به شروع دوره و منم پیوسته رایتآپ میخوندم و متدولوژیم رو اپدیت میکردم تو همین زمان سعی کردم روی سایتهای که به صورت روزمره استفاده میکنم روشون کار کنم و فلوی سایت رو درک کنم هدفم گرفتن بانتی یا حتی ریپورت کردنشم نبود فقط هدف این بود که بتونم درک خوبی از طریقه کار وب اپلیکشن ها داشته باشم و روی تارگت ها ریکانی انجام دادم که توی متدولوژیم بود و از رایت آپها و توئیت و لایوهای بقیه هانترا یاد گرفتم، یه چند وقت اینجوری گذشت تا اینکه دوره هانت شروع شد.

جلسه اول و دوم یاشار یه سری نکات طلائی برای انتخاب برنامه مناسب گفت و منم همون زمان رفتم دنبال برنامه مناسب تا اینکه یکیشون از نظرم خوب اومد هم توی پلتفرم بود هم پولی نمیداد و VDP بود.

اول از همه تمام ساب دامنه هاشو با Subfinder amass پیدا کردم برای مرحله بعدی با httpx استاتوس 200 هارو پیدا کردم که حدودا 10 الی 15 بود چکشون و به سه تا برخوردم که وردپرسی بودن.

اینجا بر اساس متدولوژی که داشتم یه سری تستها سامانه های وردپرسی زدم که یکیشون استفاده از WPSCAN بود.

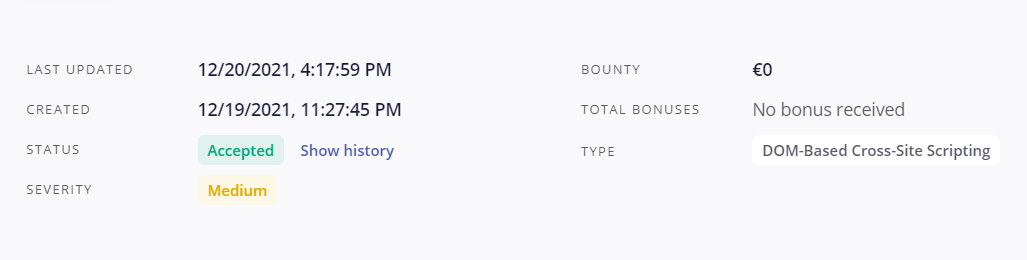

و وقتی اسکن کرد یه پلاگین آسیبپذیر به DOM XSS پیدا کرد و POC رو چک و اجرا کردم دیدم بله جواب داد 🙂

بقیه ساب دامنه هارو چک کردم متوجه شدم دوتا ساب دامنه دیگه جز اینم از همین ورژن استفاده میکنن و POC رو تست کردم و BOOM!!

گزارش رو نوشتم برای هر سه تا و ریپورت کردم و حدودا بیست و چهار ساعت بعد جوابش اومد و قبول شدن

بعد از اینکه اینا تریاژ شدن به یک اعتماد به نفس فوقالعاده رسیدم که رفتم سراغ یه سری برنامههای بانتی دیگه و از هر کدوم از اونها تونستم شش تا آسیبپذیری پیدا کنم که یکیشون که خیلی از پیدا کردنش لذت بردم رو براتون توضیح میدم.

اول از همه تمام ساب دامنههای اون برنامه رو پیدا کردم و لایو هاشو چک کردم.

بعد از اینکار روی چندتا ساب دامنه شروع کردم به فاز کردن نتیجه کار شد پیدا کردن یه دایرکتوری با اسم config و کد 403

مرحله بعدی روی دایرکتوری config فاز انجام دادم

و در مرحله بعدی به یک فایلی به اسم config.js رسیدم که توش کلی اطلاعات حساس بودهمین مسیرو برا تمام ساب دامنه هاش تست کردم و به یه config.js دیگه هم رسیدم

و هر دور رو رپیورت کردم و قبول شد .

ممنون که این پست منو خوندید دوستان ، امیدوارم به دردتون خورده باشه

“لازم نیست حتما عالی باشی تا شروع کنی، ولی حتما باید شروع کنی تا بتونی عالی باشی”

-زیگ زیگلار

افرین ،

امیدوارم موفق تر بشی

موفق باشی منم تازه شروع کردم مشتاقم برای پیدا کردن اولین باگم تا بتونم اینجا هم بنویسم 🙂

عالی بود

موفق باشی 😉

این فیلم های اموزشی رو از کجا تهیه کردی؟

سلام میشه بگی رایت آپ ها رو کجاها میخوندی؟ مرسی

ایول پسر موفق باشی

عالی

عالی بود واقعا بهش نیاز داشتم

(:

انرژی عالیییی🔥

بعد از ۵ سال از زمان این پست وقتی لایو هانت ها تو می بینم و کلی کیف میکنم

مرسی که ادامه دادی تا دانش این مدت تو با ما به اشتراک بذاری تو لایو هات

#سامورایی_فور_اور