برای ورود به روم اینجا رو کلیک کن.

دسته بندی روم: OSINT

در این روم ما باید با جمعآوری اطلاعات، کمک کنیم تا یک مجرم اینترنتی دستگیر بشه و با چالشهایی توی این زمینه برمیخوریم که با جمعآوری اطلاعات passive میتونیم جواب بدیم و نیازی به بروت فورس کردن رمز اکانت ها نداریم 🙂 اگر نمیدونی OSINT چیه هم اینجا رو کلیک کن.

اولین اطلاعاتی که در دسترس داریم یه فایل svg هستش. اولین چیزی که با دیدن فایل نظر من رو جلب کرد، اعداد باینری پشتزمینه بود. شاید معنی خاصی داشته باشه؟ میتونیم از سایتهای موجود برای تغییر باینری به متن استفاده کنیم.

اگه نمیدونید متادیتا چیه، پیشنهاد میکنم اینجا رو بخونید. حالا میتونیم با ابزارهایی مثل exiftool متادیتای فایل رو ببینیم یا از اونجایی که فرمت فایل svg هستش شاید بتونیم از سورس سایت اطلاعات متادیتا رو ببینیم.

از اونجایی که آدرس ذخیره شدن فایل رو توی متادیتا میتونیم ببینیم، فایل توی دسکتاپ مهاجم ذخیره شده و با نام کاربری مهاجم میتونیم سوال دوم رو جواب بدیم.

قدم بعدی ما پیدا کردن اکانتهای شبکههای اجتماعی با اسم جدیدی که تازه پیدا کردیم. در این مرحله هم میتونیم از ابزارهایی مثل شرلوک استفاده کنیم یا از سایتهای مختلف استفاده کنیم. (احتمال وجود False Positive در نتیجهها وجود داره و میتونید به صورت دستی هر کدوم رو چک کنید)

در آخر شما اکانتهای گیتهاب و لینکداین مهاجم رو پیدا میکنید.

از طریق اطلاعات داخل حساب لینکداین میتونیم اسم واقعی و کامل مهاجم رو پیدا کنیم و یکی دیگه از سوالها رو جواب بدیم.

با گشتن داخل حساب گیتهاب مهاجم، اطلاعات زیادی پیدا میکنیم اما فعلا به یکی از اونا نیاز داریم که در نهایت به ما آدرس ایمیل رو بده.

با ابزاری مثل GPG یا gpg4win میتونیم اطلاعات ایمیل رو با کلید پابلیک PGP پیدا کنیم و سوال بعدی رو جواب بدیم. برای مطالعه بیشتر راجب GPG و PGP اینجا رو کلیک کن.

قدم بعدی معمولا دیدن ورژنهای قدیمی تر حسابها هستش. شاید مهاجم قسمتهایی رو کم یا اضافه کرده باشه که جلوی گیر افتادنش رو بگیره. تو این مرحله از جمعآوری اطلاعات میتونیم از Way Back Machine استفاده کنیم تا وضعیت صفحات سایتها رو توی زمانهای قدیمی تر ببینیم و یا commitهای حساب گیتهاب رو ببینیم.

انگار که توی حساب گیتهابش، اطلاعاتی مثل آدرس کیف پول دیجیتال و ارز دیجیتالی که داره رو گذاشته بوده و بعدا اون رو پاک کرده. با این اطلاعات ۲ سوال بعدی رو میتونیم تو سایت جواب بدیم.

با داشتن اطلاعات بالا میتونیم از این سایت استفاده کنیم تا معاملات کیف پول رو ببینیم و ۲ سوال بعدی رو جواب بدیم.

برای قدمهای بعدی به ما عکسی از پیامهای مهاجم توی توییتر داده شده که با توجه به پیامها، انگار میخواد به خونه برگرده.

آیدی جدید از مهاجم توی عکس معلومه! از اونجایی که توی توییتر پیام داده، پس توی توییتر، آیدی جدیدی که پیدا کردیم رو سرچ میکنیم.

آیدی توییترش رو عوض کرده ولی توییتی داره که به آیدی قبلیش اشاره کرده. با آیدی جدیدش میتونیم سوال بعدی رو جواب بدیم.

حالا بریم سراغ توییت هاش … 😉

همونطور که میبینید راجب ذخیره کردن اطلاعات Access Pointها حرف زده. ولی کجا؟

توی قسمت کامنتها ۳ کلمه کلیدی دیده میشه. “Dark Web” ، “DEEP”، “PASTE”.

سایت Deep Paste در Dark Web برای اشتراک گذاری اطلاعات استفاده میشه. اشتراکهای پابلیک رو میشه از دیتابیس پیدا کرد اما برای اشتراکهای پرایوت، نیاز به داشتن رمز به فرمت MD5 هستش که توی توییت معلومه.

با توجه به سایت و عکس بالا، اسم APها به همراه پسوردهاشون رو میتونیم ببینیم.

برای پیدا کردن BSSID با SSID میتونید از سایت wigle استفاده کنید. (برای این کار نیاز به advanced search دارید که اون هم به ثبت نام نیاز داره) اگر هم نمیدونی BSSID و SSID چی هستن، اینجا رو کلیک کن.

با اطلاعات به دست اومده میتونیم سوال بعدی رو جواب بدیم.

برگردیم سراغ توییتهای دیگه .??♂️

طبق توییت، انگار طرف میخواد برگرده به خونه و آخرین عکسش رو گرفته. با کمی دقت توی عکس، میتونیم بنای یادبود واشنگتن (Washington Monument) رو ببینیم. حالا باید فرودگاههای نزدیکش رو پیدا کنیم و کد IATA فرودگاهی که مهاجم از اونجا میخواد به شهرش برگرده رو پیدا کنیم و جواب سوال بعدی رو بدیم.

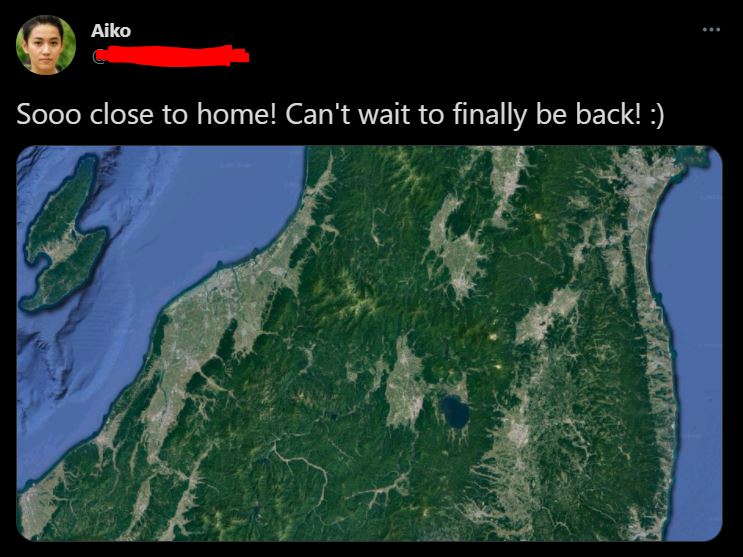

خب حالا نوبت توییت بعدی هستش که ببینیم آخرین فرودگاهی که رفته کجا بوده. میتونیم با جستجو عکس توی گوگل شروع کنیم!

با گشتن داخل سایتها، میتونیم کد IATA فرودگاه آخر رو هم پیدا کنیم و جواب سوال بعدی رو بدیم.

سوال بعدی پیدا کردن دریاچهای هستش که مهاجم با آخرین پرواز از بالای اون رد میشه. برای حل کردن این سوال کافیه اسم دریاچهای که تصویرش توی توییت معلومه رو پیدا کنیم.

و اما برای سوال آخر که شهر مهاجم رو میخواد، کافیه بار دیگه به Deep Paste بریم. یکی از APها برای شهر بود و اسم شهر رو هم میتونیم از روی اسم AP پیدا کنیم.

پراام…

بدبخت یه فایل سیو کرد، شما تا بارکد دستمال کاغذی توی خونه اش رو هم در آوردید ???? ول کنید بدبختو

jesus christ

این بیشتر از انتظار من است.